특정 사이트 접속 시 악성코드 심어

경찰 "북한 라자루스 수법 동일"

[서울=뉴스핌] 이정윤 기자 = 국내 금융보안인증 프로그램과 언론사 사이트 해킹을 시도한 것이 북한 해킹조직의 소행인 것으로 경찰 수사에서 드러났다.

경찰청 국가수사본부(안보수사국)는 이같은 사건이 북한 정찰총국이 배후인 '라자루스(Lazarus)' 해킹조직의 소행으로 확인했다고 18일 밝혔다.

라자루스는 2014년 미국 소니픽쳐스 해킹, 2016년 방글라데시 중앙은행 해킹, 2017년 랜섬웨어 '워너크라이' 유포 사건 등의 배후로 의심 받고 있다. 정부의 대북 독자제재 대상에도 포함돼 있다.

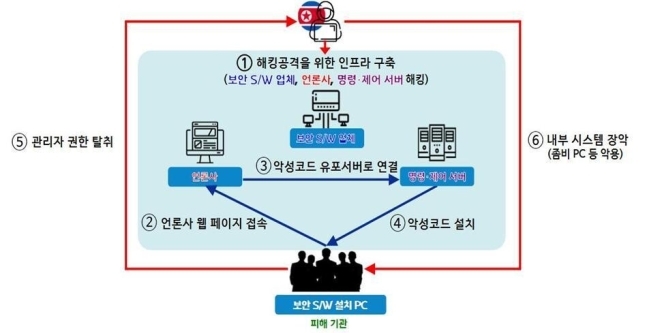

북한은 지난 2021년 4월 국내 1위 금융보안인증 소프트웨어인 이니세이프를 해킹해 소프트웨어의 취약점을 찾아내고, 공격에 활용할 웹 서버와 명령·제어 경유지 등을 장기간 치밀하게 준비했다.

이번 사건에서 북한은 업데이트되지 않은 취약 버전의 이니세이프가 설치된 컴퓨터가 특정 언론사 사이트에 접속할 경우 자동으로 악성코드가 설치되는 일명 '워터홀링' 방식을 이용했다. 북한은 사전에 8개 언론사를 해킹해 악성코드를 유포할 기반을 마련했다.

경찰은 이번 공격에 활용한 프로그램이 국내 1000만대 이상의 컴퓨터에 설치된 만큼 북한이 대규모 사이버 공격을 준비했을 가능성도 높다고 보고 있다. 실제 국내 61개 기관에서 207대 컴퓨터가 악성코드에 감염됐다.

경찰청은 국정원·한국인터넷진흥원 등 관계기관과 합동분석 결과 공격 인프라 구축 방법, 워터링홀 및 소프트웨어 취약점을 악용한 공격 방식, 악성코드 유사성 등을 토대로 이번 사건을 북한 해킹조직 일명 라자루스의 소행으로 판단했다.

경찰청은 북한의 해킹 수법이 고도화되고 있는 만큼, 추가적인 피해 예방을 위해 'INISAFE CrossWeb EX V3 3.3.2.40' 이하 버전을 최신 버전으로 업데이트해 줄 것을 당부했다. 지난 14일 기준 취약점에 악용된 금융보안인증 프로그램 업데이트 비율은 80% 수준이다.

경찰청 관계자는 "북한의 해킹 수법이 날로 고도화되고 있다"며 "국내 1000만대 이상의 컴퓨터에 설치된 금융보안인증 프로그램의 취약점을 활용해 대규모 사이버 공격을 준비했을 가능성도 배제할 수 없지만 관계기관 합동대응을 통해 이를 사전에 차단했다"고 말했다.

이어 "이번 사건에서 확인된 해외 공격·피해지에 대한 국제 공조수사를 진행하겠다"며 "추가 피해 사례 및 유사 해킹 시도 가능성에 대한 수사를 계속 이어 나갈 계획"이라고 말했다.

jyoon@newspim.com